Un hacker afferma di avere 30 milioni di record di clienti dal gigante australiano della vendita di biglietti TEG

Un hacker sta pubblicizzando dati dei clienti presumibilmente rubati dall'azienda australiana di eventi dal vivo e biglietti TEG su un noto forum di hacking.

Giovedì, un hacker ha messo in vendita i presunti dati rubati da TEG, affermando di avere informazioni su 30 milioni di utenti, tra cui il nome completo, il genere, la data di nascita, il nome utente, le password codificate e gli indirizzi email.

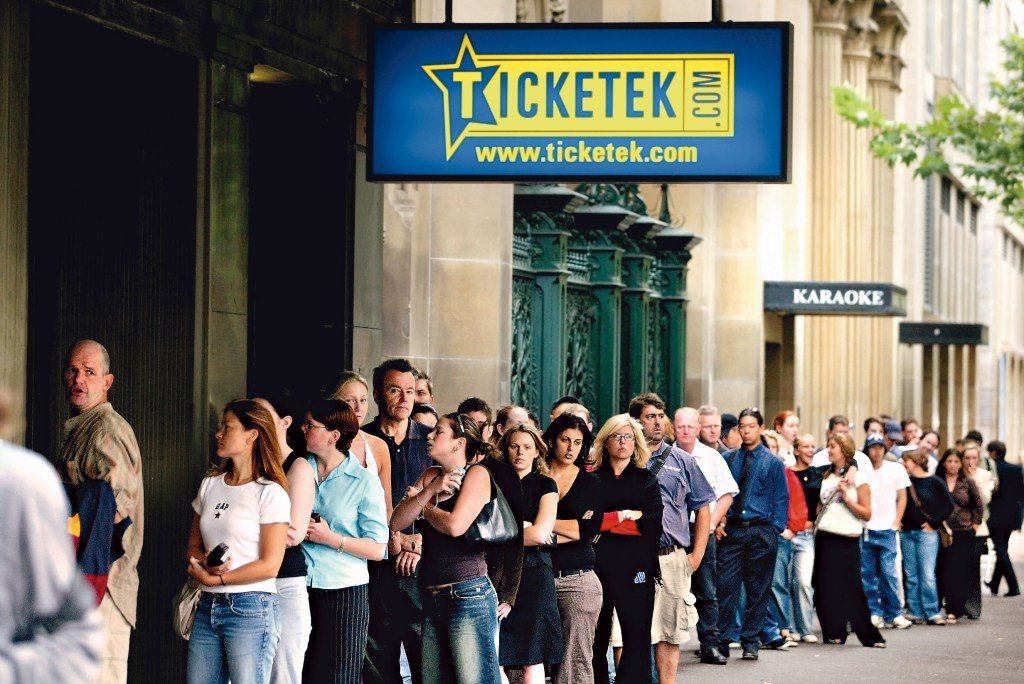

A fine maggio, la società di biglietteria Ticketek di proprietà di TEG ha rivelato una violazione dei dati che ha interessato i dati dei clienti australiani, "che sono memorizzati in una piattaforma basata su cloud, ospitata da un fornitore terzo globale e affidabile."

La società ha dichiarato che "nessun account cliente di Ticketek è stato compromesso," grazie ai metodi di crittografia utilizzati per memorizzare le loro password. Tuttavia, TEG ha ammesso che "i nomi dei clienti, le date di nascita e gli indirizzi email potrebbero essere stati influenzati" - dati che combacerebbero con quelli pubblicizzati sul forum di hacking.

L'hacker ha incluso un campione dei presunti dati rubati nel loro post. TechCrunch ha confermato che almeno alcuni dei dati pubblicati sul forum sembrano legittimi cercando di registrarsi per nuovi account utilizzando gli indirizzi email pubblicati. In diversi casi, il sito web di Ticketek ha restituito un errore, suggerendo che gli indirizzi email sono già in uso.

Raggiunto via email, un portavoce di TEG non ha commentato entro il termine stampa.

Sul suo sito ufficiale, Ticketek afferma che l'azienda "vende oltre 23 milioni di biglietti per più di 20.000 eventi ogni anno."

Pur non nominando il "cloud-based platform, hosted by a reputable, global third party supplier," Ticketek ha evidenze che suggeriscono che potrebbe essere Snowflake, che è stato al centro di una recente serie di furti di dati che interessano diversi suoi clienti, tra cui Ticketmaster, Santander Bank e altri.

Un post ora cancellato sul sito web di Snowflake, datato gennaio 2023, recitava: "TEG Personalizza le Esperienze di Intrattenimento dal Vivo con Snowflake." Nel 2022, la società di consulenza Altis ha pubblicato uno studio di caso dettagliando come l'azienda, lavorando con TEG, "ha costruito una piattaforma dati moderna per l'ingestione di dati di streaming in Snowflake."

Contattaci

Hai ulteriori informazioni su questo incidente o su altre violazioni legate a Snowflake? Da un dispositivo non aziendale, puoi contattare Lorenzo Franceschi-Bicchierai in modo sicuro su Signal al +1 917 257 1382, o tramite Telegram, Keybase e Wire @lorenzofb, o via email. Puoi anche contattare TechCrunch tramite SecureDrop.Raggiunta per commento sulla violazione di Ticketek, la portavoce di Snowflake Danica Stanczak non ha risposto alle nostre domande specifiche e ha invece fatto riferimento alla dichiarazione pubblica dell'azienda. In essa, il direttore della sicurezza delle informazioni di Snowflake, Brad Jones, ha affermato che l'azienda non ha "identificato prove che suggeriscano che questa attività sia stata causata da una vulnerabilità, una configurazione errata o una violazione della piattaforma di Snowflake."

Il portavoce di Snowflake ha rifiutato di confermare o negare se TEG o Ticketek sia un cliente di Snowflake.

Snowflake fornisce servizi a imprese di tutto il mondo che aiutano i clienti a memorizzare dati nel cloud. La società di sicurezza informatica Mandiant, di proprietà di Google, ha affermato all'inizio di questo mese che i criminali informatici hanno rubato un "volume significativo di dati" da diversi clienti di Snowflake. Mandiant sta collaborando con Snowflake per indagare sulla violazione dei dati e ha rivelato in un post sul blog che le due società hanno notificato circa 165 clienti di Snowflake.

Snowflake ha attribuito la campagna di hacking ai suoi clienti per non aver utilizzato l'autenticazione a più fattori, che ha permesso agli hacker di utilizzare password "previously purchased or obtained through infostealing malware."